疑似攻撃よるレスポンス予行演習(その2)

前回、インシデント対応チームにおいて、攻撃があった場合、自社のセキュリティ防御ツール等がどのように反応するかについて事前に知っておくことは、重要な強化ポイントとなることを述べました。そのために、Atomic Red Teamプロジェクトが提供するテストコマンドが使えることを紹介しました。そこで、今回は、脅威検知で重要や役割を果たすNGAV/EDRツールの1つであるCrowdStrike が各種攻撃に同様に反応するのか、Atomic Red Teamのテストコマンドを使って事前検証してみようと考えました。

予行演習で使う攻撃パターンの選択

世界には、さまざま攻撃グループが存在しますが、米国のFireEye では、サイバー攻撃グループを「ATP(数字)」という形式で番号を振り区別するようにしています。

これらのグループがどのような攻撃手法を使うのか参考にして、脅威検知の予行演習の攻撃パターンを考えてみることにしました。

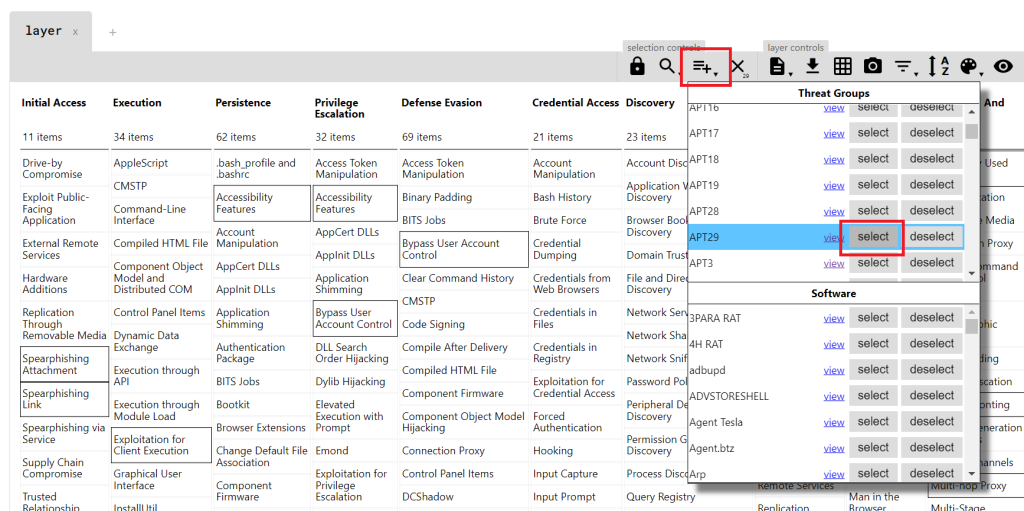

上記で紹介した「ATP(番号)」グループが使う攻撃手法をMITRE ATT&CK マトリックスにマッピングする形式で明らかしてくれるツールとして、MITRE ATT&CK Navigatorを使ってみることにしました。

MITRE ATT&CK Navigatorでは、メニューから「ATP(番号)」グループを指定することで、同グループがMITRE ATT&CK マトリックスのどの戦術とテクニックを使っているか明らかにしてくれます。

そこで、今回はATP29というロシア政府系攻撃グループが使用する攻撃手法を参考に演習パターンを考えてみることにしました。

ATP29で使われる攻撃パターン

- MITRE ATT&CK Navigatorのサイトを開きます。

- [multi-select]をクリックの上、[Threat Groups]欄を[ATP29]が現れるところまでスクロールし、[select]をクリックします(ATP29が使用するテクニックが黒枠で囲まれます)。

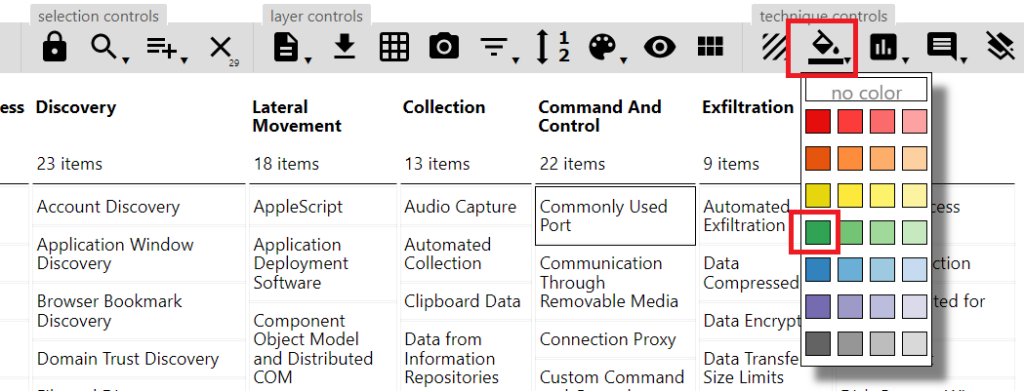

- 黒枠だけではわかりにくいので、[background color]をクリックの上、緑色をクリックします。

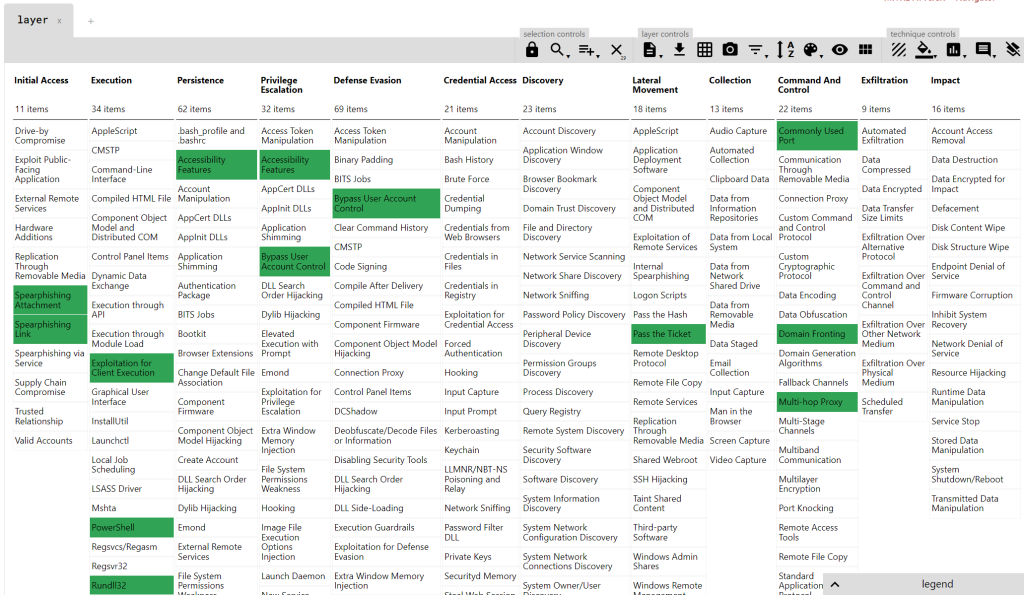

- [ATP29]で使用されるテクニックが緑色で表示されるようになります。

- 使われる戦術ごとに1つずつテクニックを選び、選んだテクニックから具体的に使用されるサブテクニックを1つ決定しました。

| 戦術 | 選んだテクニック |

| Initial Access(初期アクセス) | T1566.001(Phishing: Spearphishing Attachment) |

| Execution(実行) | T1218.011(Signed Binary Proxy Execution: Rundll32) |

| Persistence(永続化) | T1547.009(Boot or Logon Autostart Execution: Shortcut Modification) |

| Privilege Escalation(権限昇格) | T1548.002(Abuse Elevation Control Mechanism: Bypass User Account Control) |

| Defense Evasion(防御回避) | T1027.002(Obfuscated Files or Information: Software Packing) |

| Lateral Movement(水平展開) | T1550.003(Use Alternate Authentication Material: Pass the Ticket) |

| Command and Control(C&C) | T1090.003(Proxy: Multi-hop Proxy) |

今回は、予行演習で使うテクニックを選ぶところまでとします。次回以降で、選んだテクニックごとに、Atomic Red Teamプロジェクトが提供する疑似コードを活用してCrowdStrike が各種攻撃にどのように反応するのか見ていきたいと思います。

投稿者プロフィール

- システムサポート部 取締役

最新の投稿

セキュリティ2022.06.05疑似攻撃よるレスポンス予行演習(その4)

セキュリティ2022.06.05疑似攻撃よるレスポンス予行演習(その4) セキュリティ2022.05.06疑似攻撃よるレスポンス予行演習(その3)

セキュリティ2022.05.06疑似攻撃よるレスポンス予行演習(その3) セキュリティ2022.04.10疑似攻撃よるレスポンス予行演習(その2)

セキュリティ2022.04.10疑似攻撃よるレスポンス予行演習(その2) セキュリティ2022.03.15疑似攻撃よるレスポンス予行演習

セキュリティ2022.03.15疑似攻撃よるレスポンス予行演習